Site Publishing

اگر کاربران شما به چندین وب اپلیکیشن بر روی دامین دسترسی دارند و شما حساب های کاربری را بر روی یک LDAP Server یا RADIUS Server تعریف کرده اید، به جای پیکربندی چندین Authentication Rule جهت دسترسی به هر کدام از این وب اپلیکیشن ها، می توانید یک Single Sign-On - SSO و Access Control و Authentication را پیکربندی کنید. این عملیات با نام Site Publishing معرفی می شود. بر خلاف Authentication Rule، در SSO کاربر برای دسترسی به وب اپلیکیشن های متفاوت که بر روی یک دامین قرار دارند نیاز به انجام عملیات احراز هویت جداگانه ندارد.

به عنوان مثال اگر شما یک فرم HTML جهت احراز هویت کاربران ایجاد کنید، زمانی که دستگاه FortiWeb اولین درخواست را دریافت می کند، در پاسخ فرم فوق را ارائه می دهد.

دستگاه FortiWeb اطلاعات مربوط به احراز هویت کاربر را در قالب یک Query به سمت Authentication Server می فرستد. هنگامی که کاربر احراز هویت شد، دستگاه FortiWeb اطلاعات احراز هویت فوق را به سمت Web Application می فرستد. همچنین پاسخ سرور به سمت کاربر فرستاده می شود. تا زمانی که Session منقضی نشود، درخواست های بعدی از سمت کاربر فوق به سمت این Web Application و Web Application های دیگر موجود در این دامین، نیاز به عملیات احراز هویت مجدد ندارند.

شما می توانید از ویژگی SSO به عنوان جایگزینی برای Microsoft Threat Management Gateway استفاده کنید. با فعال کردن SSO شما می توانید از دستگاه FortiWeb به عنوان یک پورتال برای چندین اپلیکیشن از قبیل SharePoint ،Outlook ،Lync و IIS استفاده کنید.

Two-Factor Authentication

بطور پیش فرض دستگاه FortiWeb از RADIUS Authentication پشتیبانی می کند. این نوع از احراز هویت، کاربران را علاوه بر داشتن نام کاربری و پسورد ملزم به داشتن یک Secondary Password یا PIN یا Token Code می کند. زمانی که RADIUS Server به Two-Factor Authentication نیاز نداشته باشد، فرم احراز هویت پس از وارد کردن نام کاربری و پسورد تکمیل می گردد. اگر RADIUS Server به Two-Factor Authentication نیاز داشته باشد بعد از وارد کردن نام کاربری و پسورد دستگاه FortiWeb یک فرم احراز هویت دیگر نمایش خواهد داد که به کاربران اجازه ی وارد کردن یک Token Code را می دهد.

همچنین دستگاه FortiWeb این امکان را برای کاربران فراهم می کند که بدون نیاز به فرم دوم، پسورد و Token Code را به دنبال هم در فیلد مربوط به پسورد در فرم اولیه وارد کنند. به عنوان مثال اگر پسورد fortinet و Code مربوطه 1234567 باشد، کاربر باید عبارت fortinet1234567 را در فیلد پسورد وارد کند. توجه شود زمانی که کاربران پسورد و Token Code با یکدیگر وارد می کنند، تنظیمات Delegation در Site Publish Rule عمل نخواهد کرد زیرا Delegation نیازمند پسورد می باشد در حالی که سرور Active Directory قادر به بازیابی پسورد از این مقدار ترکیبی نمی باشد.

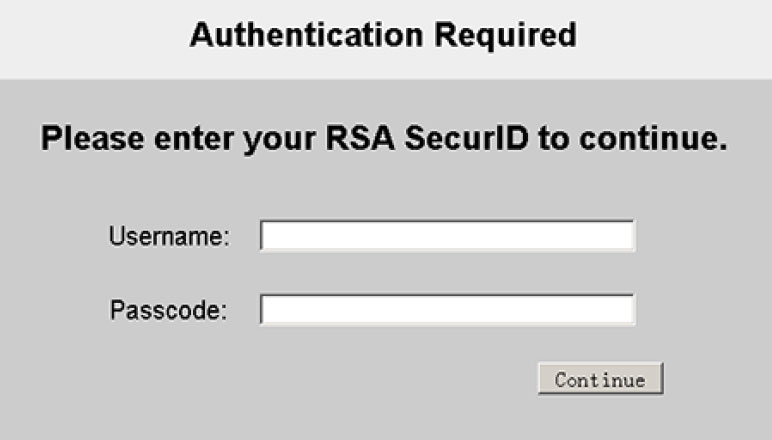

RSA SecurID Authentication

ویژگی Two-Factor Authentication از RADIUS پشتیبانی می کند. RADIUS از RSA SecurID استفاده می کند.

به صورت جایگزین می توانید ویژگی Offloaded Authentication و Optional SSO Configuration را در Site Publish Rule فعال کنید. این امر به کاربران اجازه می دهد عملیات احراز هویت را با استفاده از نام کاربری و RSA SecurID Token Code انجام دهند.

زمانی که ویژگی های Offloaded Authentication و Optional SSO Configuration را فعال می کنید، گزینه ی Authentication Delegation در Site Publish Rule در دسترس نخواهد بود. زیرا این گزینه نیازمند یک پسورد می باشد که در فرم RSA SecurID قابل

وارد کردن نمی شود.

تغییر پسورد در صفحه ی Login

به صورت پیش فرض فرم احراز هویت این امکان را برای کاربر فراهم می کند که بعد از اولین Login موفقیت آمیز بتواند پسورد خود را تغییر دهد. زمانی که این ویژگی فعال باشد، بعد از این که کاربر عملیات احراز هویت را با موفقیت انجام داد یک فرم مربوط به تغییر پسورد نمایش داده خواهد شد.

این ویژگی نیازمندموارد زیر می باشد:

- Authentication Server یک Microsoft Active Directory یا همان AD باشد که سرویس LDAP over SSL که با نام LDAPS نیز معرفی می شود را ارائه می کند.

- در تنظیمات LDAP Query برای فیلد Bind Type گزینه ی Regular انتخاب شود.

- در تنظیمات Site Publish Rule برای فیلد Authentication Validation Method گزینه ی LDAP انتخاب شود.

استفاده از Kerberos Authentication Delegation

شما می توانید تنظیماتی را در دستگاه FortiWeb جهت استفاده از پروتکل Kerberos انجام دهید. شما می توانید از پروتکل فوق برای Authentication Delegation استفاده کنید. احراز هویت از نوع Kerberos از Ticket هایی که توسط Secret Keys ها Encrypt و Decrypt می شوند، استفاده می کند. این Ticket ها شامل نام کاربری و پسورد نمی شوند. دستگاه FortiWeb از Kerberos برای کاربرانی که بیش از این مجوز دسترسی به وب اپلیکیشن ها را گرفته اند استفاده می کند و نه برای عملیات احراز هویت ابتدایی.

انواع Kerberos Authentication Delegation

ویژگی Site Publish از دو نوع متفاوت Kerberos Authentication Delegation پشتیبانی می کند. نوعی که شما استفاده خواهید کرد بستگی به روشی دارد که شما برای احراز هویت کاربر مشخص می کنید:

- Regular Kerberos Delegation: در این نوع، کاربر نام کاربری و پسورد را در فرم HTML Authentication وارد می کند. سپس دستگاه FortiWeb به نمایندگی از کاربر یک Kerberos Service Ticket دریافت می کند که مجوز دسترسی به یک وب اپلیکیشن خاص را فراهم می کند.

- Kerberos Constrained Delegation: دستگاه FortiWeb در این نوع، هویت کاربر را توسط SSL Certificate تایید می کند. این عمل بااستفاده از Certificate Authority که در یک Server Policy یا Server Pool مشخص شده است، انجام می شود. سپس دستگاه FortiWeb به نمایندگی از کاربر یک Kerberos Service Ticket

دریافت می کند که مجوز دسترسی به یک وب اپلیکیشن خاص را فراهم می کند.

تنظیمات Authentication Delegation مستلزم ایجاد یک حساب کاربری Active Directory برای دستگاه FortiWeb می باشد. در نتیجه دستگاه FortiWeb می تواند به نمایندگی از وب اپلیکیشن عمل کند.

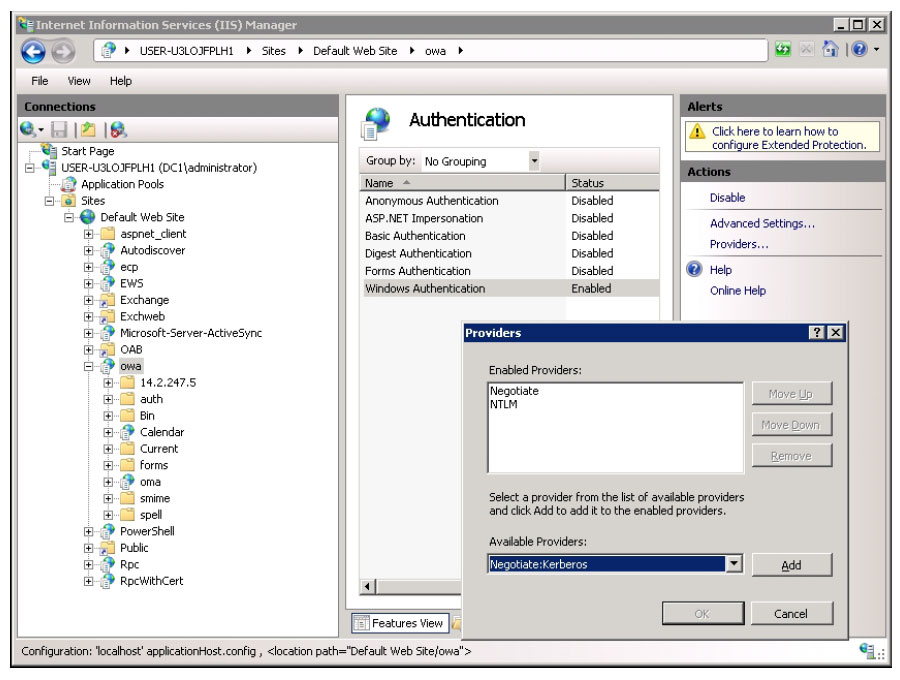

تنظیمات Windows Authentication برای Kerberos Authentication Delegation

در هر دو نوع Kerberos Authentication Delegation اطمینان حاصل کنید که Windows Authentication برای وب اپلیکیشن فعال شده باشد و اینکه Windows Authentication از یکی از Provider های زیر استفاده کند:

- Negotiate و NTLM

- Negotiate: Kerberos

در حالت دوم Negotiate و NTLM حذف می شود.

تنظیمات Windows Authentication Providers در IIS Manager

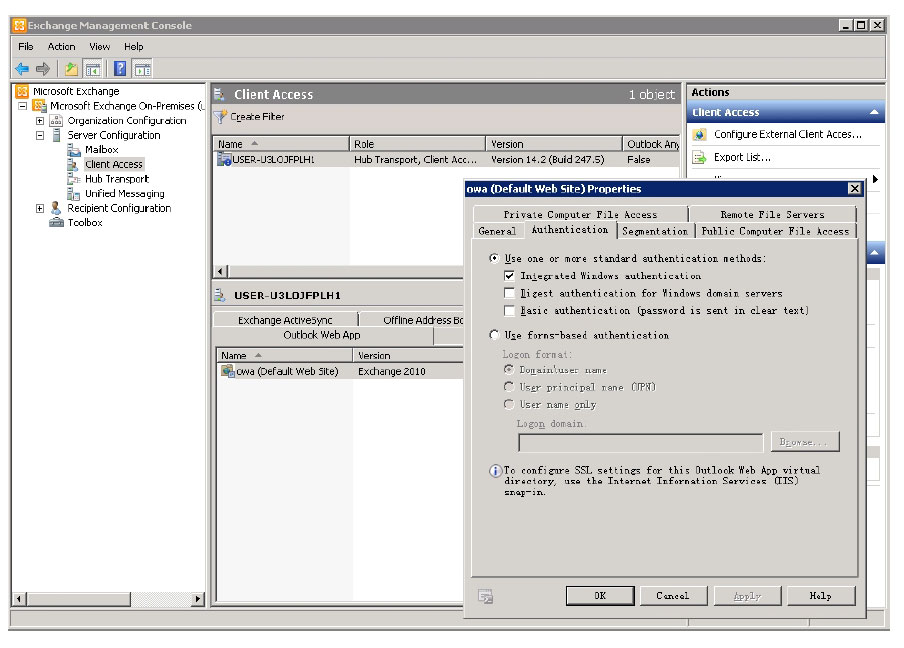

- زمانی که وب اپلیکیشن یک Microsoft Exchange Outlook Web App یا همان OWA می باشد، اطمینان حاصل کنید که Integrated Windows Authentication نیز فعال باشد.

- جهت دسترسی به منوی تنظیمات Integrated Windows Authentication:

1. در Exchange Management Console و در Virtual Directory ای که قصد تنظیمات دارید، در قسمت Server Configuration گزینه ی Client Access را انتخاب کنید.

2. سروری که از OWA Virtual Directory میزبانی می کند را انتخاب کنید سپس بر روی گزینه ی Outlook Web App کلیک کنید.

3. در Work Pane باید Virtual Directory ای که می خواهید پیکربندی کنید را انتخاب کرده و سپس بر روی گزینه ی Properties کلیک کنید.

تنظیمات مربوط به Offloaded Authentication و Optional SSO

- قبل از ایجاد SSO، یک یا چند عدد از Authentication Server های زیر را ایجاد کنید:

- LDAP

- RADIUS

جهت آشنایی با چگونگی ایجاد LDAP Server و RADIUS Server به آموزش Offloading HTTP Authentication and Authorization مراجعه کنید.

- سرور های ایجاد شده در مرحله ی قبل را به یک Authentication Server Pool اضافه کنید.

- جهت استفاده از Kerberos Authentication Delegation موارد زیر را انجام دهید:

- یک Kerberos Key Distribution Centre ایجاد کنید.

- اگر برای احراز هویت کاربران از روش Certificate Authentication استفاده می کنید. یک حساب کاربری Active Directory ایجاد کنید. دستگاه FortiWeb از این حساب کاربری جهت احراز هویت خود به نمایندگی از کاربران استفاده می کند. در ادامه این آموزش چگونگی ایجاد یک حساب کاربری Active Directory برای FortiWeb را مورد بررسی قرار خواهیم داد.

- اگر قصد استفاده از فرم HTML جهت احراز هویت را دارید می توانید صفحه ی HTML فوق را به دلخواه خود ویرایش کنید.

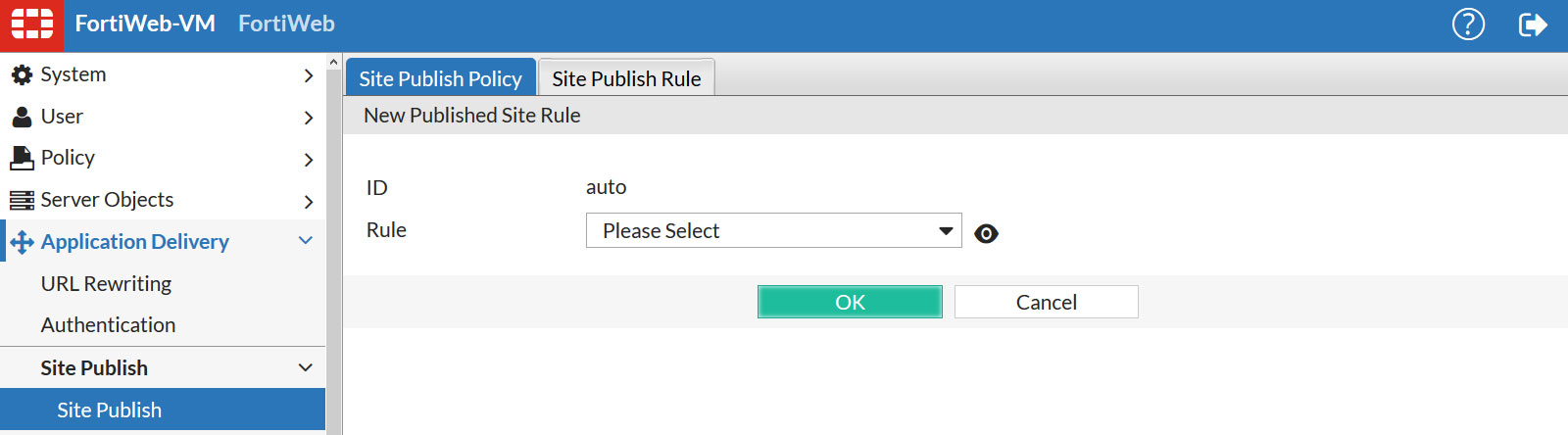

- از منوی سمت چپ به مسیر Application Delivery > Site Publish > Site Publish رفته و از نوار بالای صفحه بر روی گزینه ی Site Publish Rule کلیک کرده و در ادامه گزینه ی Create New را انتخاب کنید.

نکته:

- برای فیلد Name یک نام منحصر بفرد انتخاب کرده تا در دیگر بخش های تنظیمات

بتوانید به راحتی از آن استفاده کنید. در انتخاب نام مورد نظر از Space یا

کاراکتر های خاص استفاده نکنید. همچنین حداکثر طول این نام باید 35 کاراکتر

باشد.

- Published Site Type: توسط این فیلد مشخص خواهید کرد که مقدار فیلد Published Site در تنظیمات

فوق توسط یک URL کامل یا عینا قسمتی از آن و یا توسط یک Regular

Expression مقدار دهی شود. زمانی که گزینه ی Regular Expression را انتخاب می کنید نیاز به وارد کردن URL به صورت کامل برای فیلد Published Site نیست. در واقع Regular Expression ترکیبی از علامت ها و

کاراکتر ها می باشد که الگویی را جهت جستجوی URL فراهم می کند. در نتیجه

اگر قسمتی از URL شامل این الگو شود عملیات Match شدن انجام و Rule فوق بر

روی Request اعمال می شود. به عنوان مثال :

- اگر برای فیلد Request Type گزینه ی Simple String را انتخاب کرده اید: sharepoint.example.com

- اگر برای فیلد Request Type گزینه ی Regular Expression را انتخاب کرده اید: example\.com

- Path: برای این فیلد، URL مربوط به درخواستی که جهت دسترسی به وب اپلیکیشن فرستاده می شود را وارد کنید. لازم به ذکر است که URL فوق باید با یک Slash شروع شود. به عنوان مثال owa/

- Exchange ActiveSync: با فعال کردن این گزینه به کاربرانی که از سیستم عامل اندروید استفاده می کنند، اجازه ی دسترسی به سرور Microsoft Exchange از طریق پروتکل Exchange ActiveSync داده خواهد شد. با فعال کردن این گزینه مواردی از جمله Single Sign-On ،Authentication Cookie و Kerberos Authentication در دسترس و قابل استفاده نخواهند بود و HTTP Basic Authentication تنها روش جهت احراز هویت کاربران خواهد بود.

- Client Authentication Method: توسط این فیلد می توانید روش احراز هویت کاربر را انتخاب کنید. این فیلد دارای گزینه های زیر می باشد:

- HTML Form Authentication: با انتخاب این گزینه دستگاه FortiWeb از طریق ارائه ی یک صفحه ی وب HTML که حاوی یک فرم می باشد، عمل احراز هویت کاربران را انجام می دهد.

- HTML Basic Authentication: با انتخاب این گزینه دستگاه FortiWeb از طریق فراهم کردن یک HTTP AUTH Code عمل احراز هویت کاربران را انجام می دهد.

- Client Certificate Authentication: با انتخاب این گزینه دستگاه FortiWeb عمل تایید اعتبار Personal Certificate کاربران را با استفاده از Certificate Verifier انجام می دهد. Certificate Verifier در تنظیمات Server Policy یا Server Pool مشخص خواهد شد. از این گزینه زمانی که Authentication Delegation از نوع Kerberos Constrained Delegation یا No Delegation باشد استفاده کنید.

- Log Off Path Type: توسط این فیلد نوع مقدار مورد نظر برای فیلد Published Server Log Off Path را مشخص خواهید کرد. اگر می خواهید فیلد فوق توسط یک URL مقدار دهی شود بدین منظور گزینه ی Simple String را انتخاب کنید. Regular Expression ترکیبی از علامت ها و

کاراکتر ها می باشد که الگویی را جهت جستجوی URL فراهم می کند. در نتیجه

اگر قسمتی از URL شامل این الگو شود عملیات Match شدن انجام و Rule فوق بر

روی Request اعمال می شود.

- Published Server Log Off Path: با توجه به گزینه ی انتخاب شده برای فیلد Log Off Path Type یکی از موارد زیر را برای این فیلد وارد کنید:

- اگر گزینه ی Simple String را برای فیلد Log Off Path Type انتخاب کرده اید، URL مربوط به Request ای که کاربر جهت Log Out کردن Application می فرستد را وارد کنید.

- اگر گزینه ی Regular Expression را برای فیلد Log Off Path Type انتخاب کرده اید، , یک Regular Expression جهت Match شدن با Logoff URL وارد کنید.

لازم به ذکر است مقداری که برای این فیلد در نظر می گیرید باید یک مسیر از زیر مجموعه ی مسیری باشد که برای فیلد Path در نظر گرفته اید. به عنوان مثال اگر مسیر در نظر گرفته شده برای فیلد Path مقدار owa/ باشد، مقادیر زیر معتبر خواهند بود:

owa/auth/logoff.aspx/

owa/logoff.owa/

- Authentication Cookie Timeout: توسط این فیلد می توانید زمان انقضای کوکی که توسط Site Publish Rule اضافه شده را بر حسب دقیقه مشخص کنید. بعد از این زمان کاربر باید مجددا عملیات احراز هویت را انجام دهد. این فیلد را می توانید از 0 تا 216000 دقیقه مقدار دهی کنید. اگر مقدار این فیلد را 0 در نظر بگیرید، کوکی منقضی نخواهد شد و مرورگر تنها زمانی کوکی را حذف خواهد کرد که کاربر تمامی صفحات مرورگر را ببند.

- Authentication Server Pool: توسط این گزینه می توانید Server Pool هایی که دستگاه FortiWeb جهت انجام عملیات احراز هویت از آن ها استفاده می کند را انتخاب کنید. این فیلد تنها زمانی جهت انجام تنظیمات در دسترس خواهد بود که روش احراز هویت کاربر HTML Form Authentication یا HTML Basic Authentication باشد.

- Authentication Delegation: برای این فیلد یکی از گزینه های زیر را انتخاب کنید:

- HTTP Basic: با انتخاب این گزینه، دستگاه FortiWeb جهت فرستادن اطلاعات احراز هویت کاربر به سمت وب اپلیکیشن، از Authorization Header به همراه Base64 Encoding استفاده می کند. معمولا زمانی این گزینه انتخاب می شود که وب اپلیکیشن از HTTP Protocol-Based Authentication پشتیبانی کند. این گزینه تنها زمانی جهت تنظیم در دسترس خواهد بود که برای احراز هویت کاربر از یکی از روش های HTML Form یا HTML Basic استفاده شود.

- Kerberos: بعد از این که کاربر توسط یکی از روش های HTTP Form یا HTTP Basic احراز هویت شد، دستگاه FortiWeb به نمایندگی از کاربر یک Kerberos Service Ticket را برای یک وب اپلیکیشن خاص دریافت می کند. دستگاه FortiWeb این Ticket را به Authorization Header ای که مربوط به درخواست فرستاده شده از سمت کاربر می باشد اضافه می کند. این گزینه تنها زمانی جهت تنظیم در دسترس خواهد بود که برای احراز هویت

کاربر از یکی از روش های HTML Form یا HTML Basic استفاده شود.

- Kerberos Constrained Authentication: بعد از این که Certificate کاربر تایید گردید، دستگاه FortiWeb به نمایندگی از کاربر یک Kerberos Service Ticket را برای یک وب اپلیکیشن خاص دریافت می کند. دستگاه FortiWeb این Ticket را به Authorization header ای که مربوط به Request فرستاده شده از سمت کاربر می باشد اضافه می کند. این گزینه تنها زمانی جهت تنظیم در دسترس خواهد بود که برای احراز هویت

کاربر ازروش Client Certificate استفاده شود.

- No Delegation: با انتخاب این گزینه دستگاه FortiWeb اطلاعات احراز هویت کاربر را به سمت وب اپلیکیشن نمی فرستد. زمانی که دسترسی به وب اپلیکیشن، به هیچ گونه عملیات احراز هویت نیاز ندارد و یا این که از روش HTML Form جهت احراز هویت کاربر استفاده می شود، این گزینه را می توانید انتخاب کنید.

- Username Location in Certificate: توسط این فیلد می توانید روشی که دستگاه FortiWeb توسط آن نام کاربری یک کاربر را معیین می کند را انتخاب کنید. این فیلد دارای گزینه های زیر می باشد:

- SAN - UPN: حروف اختصاری SAN و UPN به ترتیب مخفف Subject Alternative Name و User Principal Name می باشند. با انتخاب این گزینه از SAN مربوط به Certificate و مقدار UPN برای تعیین نام کاربری استفاده می شود. به عنوان مثال: username@domain

- SAN - Email: با انتخاب این گزینه از SAN مربوط به Certificate و آدرس Email موجود در اطلاعات Certificate، برای تعیین نام کاربری استفاده می شود.

- Subject - Email: با انتخاب این گزینه از آدرس Email موجود در اطلاعات Certificate برای تعیین نام کاربری استفاده می شود.

این فیلد تنها زمانی جهت تنظیم در دسترس خواهد بود که برای فیلد

Authentication Delegation گزینه ی Kerberos Constrained Delegation انتخاب

شده باشد.

- Delegated HTTP Service Principal Name: توسط این فیلد می توانید Service Principal Name یا همان SPN را برای وب اپلیکیشنی که کاربران از طریق این Site Publish Rule به آن دسترسی پیدا می کنند مشخص کنید. یک SPN از فرمت زیر استفاده می کند:

<service_type >/<instance_name>:<port_number>/<service_name>

به عنوان مثال برا ی یک Exchange Server که متعلق به دامین dc1.com می باشد و hostname آن USER-U3LOJFPLH1 است، SPN به صورت زیر می باشد:

http/USER-U3LOJFPLH1.dc1.com@DC1.COM

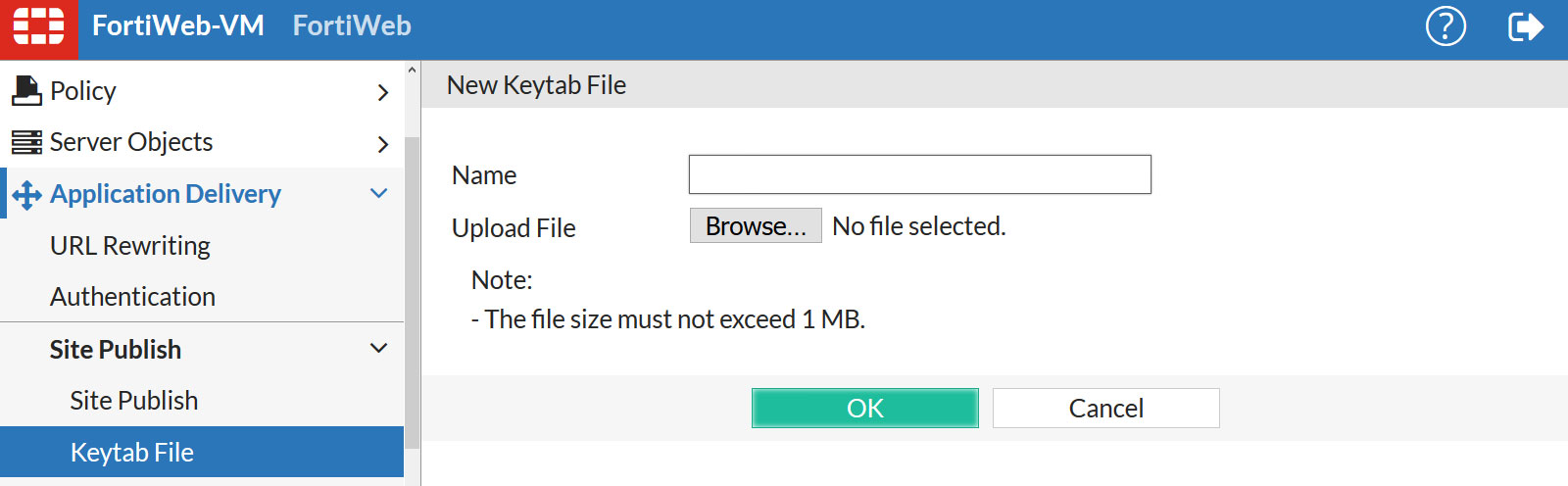

- Keytab File: توسط این فیلد یک فایل keytab برای حساب کاربری اکتیو دایرکتوری که FortiWeb از آن استفاده می کند، انتخاب می کنید. لازم به ذکر است دستگاه FortiWeb جهت دریافت Kerberos Service Tickets به نمایندگی از کاربران، باید یک حساب کاربری از نوع اکتیو دایرکتوری داشته باشد. جهت ایجاد یک فایل Keytab به مسیر Application Delivery > Site Publish > Keytab File بروید.

این فیلد تنها زمانی جهت تنظیم در دسترس خواهد بود که برای فیلد

Authentication Delegation گزینه ی Kerberos Constrained Delegation انتخاب

شده باشد.

- Service Principal Name for Keytab File: توسط این فیلد می توانید SPN مربوط به حساب کاربری اکتیو دایرکتوری دستگاه FortiWeb را مشخص کنید. از این SPN جهت تولید Keytab استفاده می شود.به عنوان مثال:

host/forti-delegator.dc1.com@DC1.COM

- Default Domain Prefix Support: با فعال کردن این گزینه در مواردی که کاربر جهت Login کردن مستلزم است که از هر دوی نام کاربری و نام دامین استفاده کند، به کاربر اجازه داده می شود که تنها با نام کاربری Login کند. به عنوان مثال در موردی که کاربر باید با فرمت domain\username عملیات Login را انجام دهد، اگر نام دامین example.com باشد و نام کاربری user1 باشد، کاربر باید عبارت EXAMPLE\user1 را وارد کند که با فعال کردن این گزینه کاربر با وارد کردن user1 هم می تواند Login کند. توجه شود که با فعال کردن این گزینه یک فیلد دیگر به نام Default Domain Prefix به تنظیمات اضافه می شود که باید نام دامین را برای این فیلد وارد کنید. بنابر این دستگاه FortiWeb به صورت اتوماتیک عبارت \EXAMPLE را به Authorization Header اضافه می کند.

این فیلد تنها زمانی جهت تنظیم در دسترس خواهد بود که برای فیلد

Authentication Delegation گزینه ی HTTP Basic یا Kerberos انتخاب

شده باشد.

- SSO Support: جهت پشتیبانی از ویژگی Single Sign-On این گزینه را فعال کنید. برای آشنایی با کارایی ویژگی فوق به مثالی زیر توجه کنید. به عنوان مثال آدرس وب سایتی که این Rule بر روی آن اعمال می شود www1.example.com و دامین SSO نیز example.com می باشد. بعد از این که دستگاه FortiWeb کاربر را جهت دسترسی به www1.example.com احراز هویت کرد، کاربر می تواند بدون انجام مجدد عملیات احراز هویت به www2.example.com نیز دسترسی داشته باشد. Session های مربوط به SSO تنها بر روی دستگاه FortiWeb وجود دارند این Session ها در سرور های Authentication یا Accounting به اشتراک گذاشته نمی شوند. بنابر این SSO تنها با اپلیکیشن های تحت وب Share می شود. این گزینه در صورتی که گزینه ی Exchange ActiveSync فعال باشد، جهت انجام تنظیمات در دسترس نخواهد بود.

- SSO Domain: برای این گزینه پسوند دامین مربوط به فیلد Host را وارد کنید. در این صورت Session های مربوط به SSO تنها در این دامین Share می شوند.به عنوان مثال: example.com.

- Alert Type: توسط این فیلد می توانید مشخص کنید که آیا عملیات تولید Log در صورت موفقیت آمیز بودن یا نبودن عملیات احراز هویت انجام شود یا خیر. این فیلد دارای گزینه های زیر می باشد:

- None: با انتخاب این گزینه هیچ گونه Alert Email یا Log Message تولید نمی شود.

- Failed Only: با انتخاب این گزینه تنها در صورت موفقیت آمیز نبودن عملیات احراز هویت، Alert Email و یا Log Message تولید می شود.

- Successful Only: با انتخاب این گزینه تنها در صورت موفقیت آمیز بودن عملیات احراز هویت، Alert Email و یا Log Message تولید می شود.

- All: با انتخاب این گزینه در صورت موفقیت آمیز بودن یا نبودن عملیات احراز هویت، Alert Email و یا Log Message تولید می شود.

در ادامه بر روی گزینه ی OK کلیک کنید.

از منوی سمت چپ به مسیر Application Delivery > Site Publish > Site Publish رفته و از نوار بالای صفحه بر روی گزینه ی Site Publish Policy کلیک کرده و در ادامه گزینه ی Create New را انتخاب کنید.

نکته:

- برای فیلد Name یک نام منحصر بفرد انتخاب کرده تا در دیگر بخش های تنظیمات

بتوانید به راحتی از آن استفاده کنید. در انتخاب نام مورد نظر از Space یا

کاراکتر های خاص استفاده نکنید. همچنین حداکثر طول این نام باید 35 کاراکتر

باشد.

- اگر قصد دارید کاربران پس از تعداد مشخص خطا در Login کردن برای مدتی نتوانند Login کنند گزینه ی Account Lockout را فعال کنید.

- Max Login Failures: توسط این فیلد می توانید تعداد دفعاتی که یک کار بر می تواند جهت Login کردن در یک مدت زمان خاص تلاش کند را مشخص کنید. اگر کاربر به تعداد دفعات مشخص شده دچار خطا در Login کردن شد، دستگاه FortiWeb از انجام مجدد عملیات Login توسط کاربر ممانعت می کند.

- Within: توسط این فیلد یک بازه زمانی را بر حسب دقیقه مشخص کنید. اگر کاربر در طول این بازه ی زمانی به تعداد دفعاتی که در فیلد Max Login Failures مشخص کردید، جهت Login کردن تلاش و با خطا مواجه شد، دستگاه FortiWeb از انجام مجدد عملیات Login توسط کاربر ممانعت می کند.

- Account Block Period: توسط این فیلد یک بازه زمانی را مشخص کنید. اگر کاربر در یک مدت زمان مشخص و به تعداد دفعات مشخص برای Login کردن تلاش و با خطا مواجه شود، دستگاه FortiWeb به مدت زمانی که توسط این فیلد مشخص می کنید از انجام مجدد عملیات Login توسط کاربر جلوگیری می کند.

- Credential Stuffing Defense: با فعال کردن این گزینه جهت حفاظت از وب سرور در برابر حملات Credential Stuffing می توانید از Database موجود در سرویس FortiGuard که در رابطه با این از حملات می باشد استفاده کنید.

- توسط فیلد Action می توانید تعیین کنید که دستگاه FortiWeb چه

اقدامی را در هنگام تشخیص یک Violation انجام دهد. این فیلد دارای گزینه

های زیر می باشد:

- Alert: با انتخاب این گزینه Request مربوطه Accept شده و یک Alert Email و یا Log Message تولید می شود.

- Alert & Deny: با انتخاب این گزینه Request مربوطه Block شده و یک Alert Email و یا Log Message تولید می شود.

- Period Block:

با انتخاب این گزینه Request های بعدی از سمت این Client برای مدت زمانی

مشخص Block می شود. در این مورد شما باید فیلد Block Period را نیز مقدار

دهی کنید.

- برای فیلد Block Period باید مدت زمانی که درخواست های بعدی از سمت

کاربر مربوطه Block می شود را تعیین کنید. این فیلد تنها در صورتی که

گزینه ی Period Block را برای فیلد Action انتخاب کنید قابل مقدار

دهی می باشد. مقدار مجاز برای این فیلد از 1 تا 3600 ثانیه می باشد. مقدار

پیش فرض برای این فیلد 1ثانیه می باشد.

- زمانی که یک Violation در Log ثبت می شود، هر Log Message شامل یک

فیلد به نام Severity Level می شود. توسط گزینه ی Severity می توانید

تعیین کنید که دستگاه FortiWeb کدام Severity Level را در زمان وقوع یک

Violation استفاده خواهد کرد. گزینه های موجود برای Severity Level به قرار

زیر می باشد:

- Low

- Medium

- High

مقدار پیش فرض برای این گزینه Medium می باشد.

- توسط فیلد Trigger Action مشخص خواهید کرد هنگامی که یک Log و یا Alert

Email در رابطه با یک Violation ایجاد می شود، دستگاه FortiWeb از کدام

Trigger استفاده کند. به عنوان مثال شما می توانید FortiAnalyzer را به عنوان Trigger انتخاب کنید.

- در ادامه بر روی گزینه ی OK کلیک کرده و جهت اضافه کرده یک Site Publishing Rule به Policy فوق گزینه ی Create New را انتخاب کنید.

نکته:

- توسط فیلد Rule می توانید یک Site Publishing Rule به این Policy اضافه کنید.

- Site Publishing Policy فوق را در یک Inline Protection Profile انتخاب کنید.

ایجاد یک حساب کاربری از نوع Active Directory برای دستگاه FortiWeb

- اگر در Site Publish Rule از ویژگی Kerberos Constrained Delegation برای احراز هویت از نوع Delegation استفاده می کنید به موارد زیر نیازمندید:

- SPN مربوط به حساب کاربری که توسط دستگاه FortiWeb استفاده می شود. دستگاه FortiWeb از این SPN، جهت دریافت Kerberos Ticket به نمایندگی از کاربران استفاده می کند.

- فایل keytab مرتبط با حساب کاربری فوق. این حساب کاربری از نوع Active Directory می باشد.

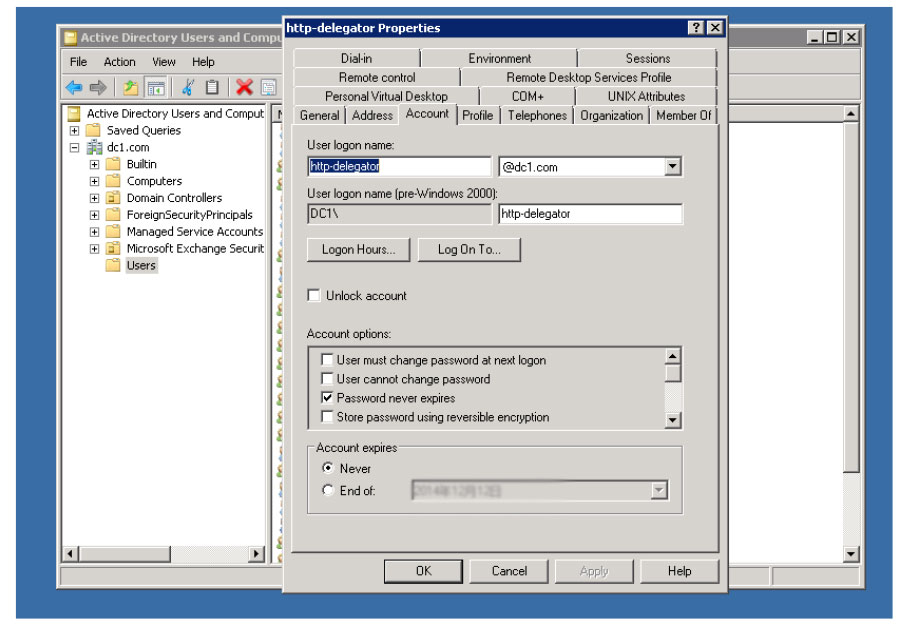

- یک حساب کاربری از نوع Active Directory ایجاد کنید. به عنوان مثال http-delegator

- جهت ایجاد یک Service Principal Name یا همان SPN برای کاربر اکتیو دایرکتوری، در Command Prompt ویندوز دستور زیر را وارد کنید:

<setspn -A host/<service_name>.<domain> <login_domain>\<ad_user_name

مولفه های استفاده شده در دستور فوق:

- service_name: نام سرویس جهت رجیستر کردن

- domain: نام دامین مربوطه

- login_domain: نام دامین که با Logon Name استفاده می شود.

- ad_user_name: نام حساب کاربری که در مرحله ی قبل ساختید.

به عنوان مثال:

setspn -A host/forti-delegator.dc1.com DC1\http-delegator

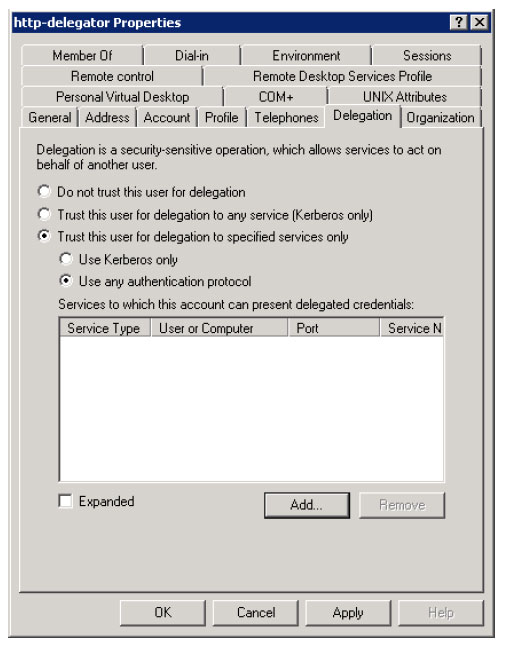

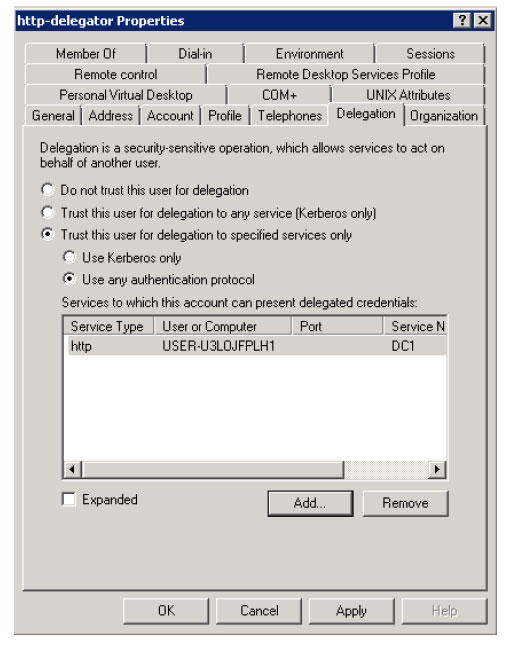

- بر روی حساب کاربری که در Active Directory ساختید راست کلیک کرده و گزینه ی Properties را انتخاب کنید. در ادامه تب Delegation را انتخاب کرده و گزینه ی Trust this user for delegation to specified services only را فعال و سپس گزینه ی Use any authentication protocol را انتخاب کنید.

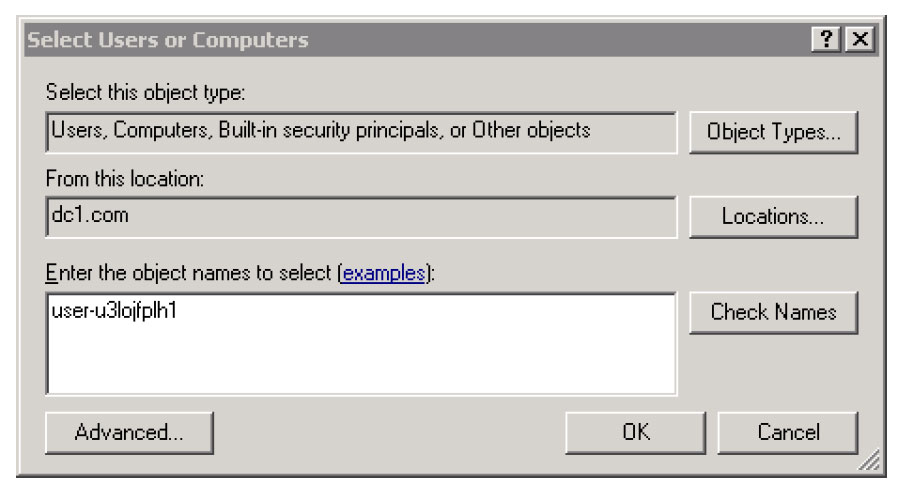

- در ادامه بر روی گزینه ی Add کلیک کرده سپس گزینه ی Users or Computers را انتخاب کنید.یک پنجره جهت انتخاب کاربران یا کامپیوتر ها باز خواهد شد.

- برای فیلد Enter the object names to select نام کامپیوتری که سرویس وب بر روی آن قرار دارد را وارد کنید و در ادامه بر روی گزینه ی OK کلیک کنید.

- در صفحه ی Add Services Dialog و در قسمت Available Services آیتم http را انتخاب کنید و بر رویی گزینه ی OK کلیک کنید.

- بر رویی گزینه ی OK کلیک کنید.

- از ابزار Ktpass جهت استخراج فایل keytab برای کاربر Active Directory استفاده کنید. جهت آشنایی با Ktpass می توانید از لینک Ktpass استفاده کنید.

- ابزار Ktpass فایل Keytab را در مسیر کاربری که در حال حاضر به سیستم Login کرده ذخیره می کند. به عنوان مثال: C:\Users\Administrator\test.keytab

- جهت آپلود keytab، در دستگاه FortiWeb از منوی سمت چپ به مسیر Application Delivery > Site Publish > Keytab File رفته و گزینه ی Create New را انتخاب کنید.

- بر روی گزینه ی Choose File کلیک کرده سپس به مسیر ذخیره فایل Keytab در کامپیوتر رفته و آن را جهت آپلود انتخاب کنید.