بررسی تنظیمات مربوط به ایجاد یک Server Policy

Server Policy توسط Rule ها، Policy ها و پروفایل هایی که در آموزش های قبلی به بررسی

چگونگی ایجاد آن ها پرداختیم، پیکربندی می شوند.

توسط یک Server Policy عملیات زیر را می توان انجام داد:

- بلاک کردن یا پذیرش ترافیک

- اعمال یک Protection Profile. این پروفایل مشخص خواهد کرد که دستگاه FortiWeb چگونه یک درخواست را اسکن و پردازش کند.

- Route کردن یا اجازه ی عبور ترافیک به سمت وب سرور

- - استفاده از یک Auto-Learning Profile جهت جمع آوری اطلاعات در مورد ترافیک های HTTP/HTTPS. شما می توانید از این اطلاعات به عنوان یک راهنما در زمان ایجاد و یا تغییر یک Policy یا پروفایل استفاده کنید.

تا زمانی که حد اقل یک Policy ایجاد نشود، دستگاه FortiWeb به طور پیش فرض به قرار زیر عمل خواهد کرد:

- اگر Operation Mode در حالت Reverse Proxy باشد ترافیک Deny می شود.

- اگر Operation Mode در دیگر حالت ها تنظیم شده باشد ترافیک مجاز شمرده شده و عبور داده می شود.

ماکزیمم تعداد Server Policy که می توانید ایجاد کنید بستگی به مدل دستگاه FortiWeb دارد.

از ایجاد و پیکربندی Policy هایی که مورد استفاده قرار نمی گیرند خودداری کنید. دستگاه FortiWeb برای هر Server Policy صرف نظر از این که این Policy فعال و در حال استفاده است یا خیر، حافظه ای را در نظر می گیرد. پیکربندی Policy های اضافه و غیر ضروری حافظه را اشغال و کارایی را کاهش می دهد.

تنظیمات مربوط به ایجاد یک Server Policy

- قبل از انجام تنظیمات مربوط به ایجاد یک Server Policy

ابتدا باید موارد زیر را در صورت نیاز پیکر بندی کنید:

- اگر این Policy ارتباطات امن را از طریق HTTPS مدیریت می کند، باید Certificate مربوط به وب سرور را آپلود کنید. بدین منظور یک Certificate Verification Rule تعریف کرده و در صورت امکان یک Intermediate CA Certificat Group نیز تعریف کنید. جهت آشنایی بیشتر به آموزش های مربوط به Secure Connections (SSL/TLS) مراجعه نمایید.

- جهت تعریف وب سرور های خود باید Physical Server یا Domain Server ها را داخل یک Server Pool پیکربندی کنید. شما می توانید از این Pool ها جهت توزیع ترافیک در میان سرور ها استفاده کنید. جهت آشنایی بیشتر به آموزش Defining a Web Server مراجعه نمایید.

- یک یا چند HTTP Content Routing Policy ایجاد کنید. این Policy وظیفه ی Forward کردن ترافیک را بر اساس Header ها موجود در لایه ی HTTP بر عهده دارد. جهت آشنایی بیشتر به آموزش Defining a Web Server مراجعه نمایید.

- اگر قصد دارید عملیات پذیرش یا عدم پذیرش در خواست ها را بر اساس فیلد Host در HTTP Header انجام دهید، یک یا چند Host Name یا IP Address تعریف کنید. جهت آشنایی بیشتر به آموزش Protected Web Servers and Allowed/Protected Host Names مراجعه نمایید.

- جهت دریافت ترافیک توسط دستگاه FortiWeb یک Virtual Server یا V-zone ایجاد کنید. جهت آشنایی بیشتر به آموزش Virtual Server in FortiWeb مراجعه نمایید.

- یک Inline Protection Profile یا Offline Protection Profile ایجاد کنید. جهت آشنایی بیشتر به آموزش Configuring a Protection Profile for Inline Topologies یا آموزش Configuring a Protection Profile for an Out-of-Band Topology or Asynchronous Mode of Operation مراجعه نمایید.

- اگر قصد دارید که دستگاه FortiWeb اطلاعات و داده های بدست آمده از Auto-Learning را جمع آوری کند یک Auto-Learning Profile ایجاد کنید. جهت آشنایی بیشتر به آموزش Auto-Learning مراجعه نمایید.

- اگر می خواهید هنگام Deny شدن درخواست توسط Protection Profile یک صحفحه حاوی پیام خطا با طح دلخواه خودتان نمایش نمایش داده شود، Error Page را ویرایش کنید. جهت آشنایی بیشتر به آموزش Customizing Error and Authentication Pages مراجعه نمایید.

- از منوی سمت چپ به مسیر Policy > Server Policy رفته و گزینه ی Create New را انتخاب کنید.

نکته:

- برای فیلد Policy Name یک نام منحصر بفرد انتخاب کرده تا در دیگر بخش های تنظیمات

بتوانید به راحتی از آن استفاده کنید. در انتخاب نام مورد نظر از Space یا

کاراکتر های خاص استفاده نکنید. همچنین حداکثر طول این نام باید 63 کاراکتر

باشد.

- Deployment Mode: توسط این گزینه می توانید روشی را جهت توزیع ترافیک برای دستگاه FortiWeb در زمانی که یک Connection را قبول می کند، انتخاب کنید. گزینه های موجود برای این فیلد بستگی به نوع Operation Mode دارد. در کل این فیلد شامل گزینه های زیر می شود:

- Single Server/Server Pool: با انتخاب این گزینه ترافیک به سمت یک Server Pool فرستاده می شود. دستگاه FortiWeb یا ترافیک را به سمت یک Physical Server یا Domain Serve می فرستد و یا اینکه ترافیک را میان Pool Member ها توزیع می کند. با انتخاب این گزینه باید تنظیمات مربوط به Server Pool را نیز انجام دهید. این گزینه تنها در صورتی که دستگاه FortiWeb در حالت Reverse Proxy قرار داشته باشد، در دسترس می باشد.

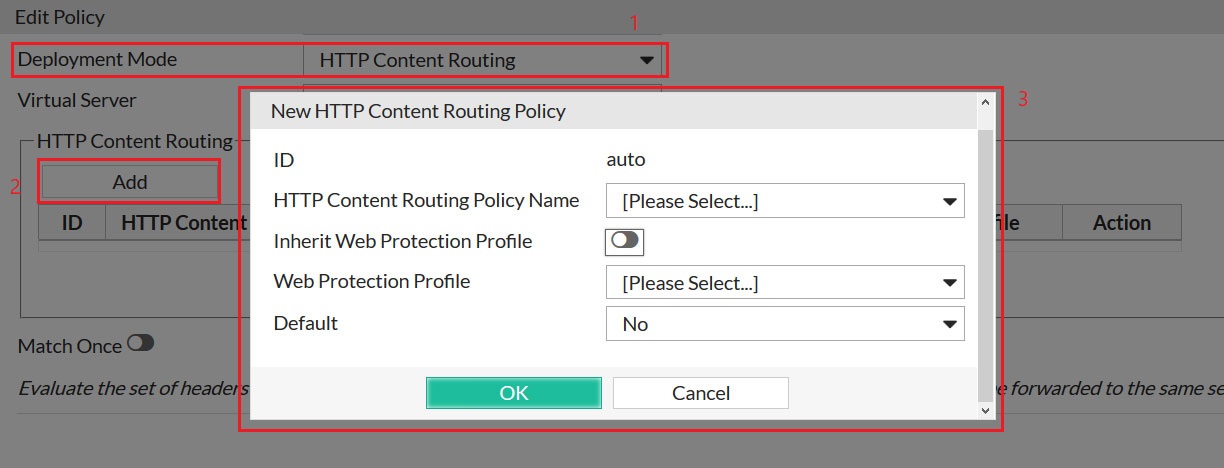

- HTTP Content Routing: با انتخاب این گزینه می توانید HTTP Request ها را به سمت یک Server Pool خاص Route کنید. این گزینه تنها در صورتی که دستگاه FortiWeb در حالت Reverse Proxy قرار داشته باشد، در دسترس می باشد. توجه شود که با انتخاب این گزینه، HTTP/2 پشتیبانی نخواهد شد.

- Offline Protection: با انتخاب این گزینه ترافیک از دستگاه FortiWeb عبور کرده و یک Offline Protection Profile بر روی ترافیک اعمال می گردد. با انتخاب این گزینه باید تنظیمات مربوط به Server Pool را نیز انجام دهید. فیلد Deployment Mode تنها در صورتی دارای این گزینه می باشد که Operation Mode در حالت Offline Protection قرار داشته باشد.

- Transparent Servers: با انتخاب این گزینه ترافیک از دستگاه FortiWeb عبور کرده و یک Protection Profile بر روی ترافیک اعمال می گردد. با انتخاب این گزینه باید تنظیمات مربوط به Server Pool را نیز انجام دهید. فیلد Deployment Mode تنها در صورتی دارای این گزینه می باشد که Operation Mode در یکی از حالت های TrueTransparent Proxy و یا Transparent Inspection قرار داشته باشد.

- WCCP Servers: با انتخاب این گزینه دستگاه FortiWeb یک Web Cache Communication Protocol (WCCP) Client خواهد بود که ترافیک را از سمت یک دستگاه FortiGate که به عنوان یک WCCP Server عمل می کند، دریافت خواهد کرد. با انتخاب این گزینه باید تنظیمات مربوط به Server Pool را نیز انجام دهید. فیلد Deployment Mode تنها در صورتی دارای این گزینه می باشد که Operation Mode در حالت WCCP قرار داشته باشد.

- Virtual Server: برای این فیلد نام یک Virtual Server یا Data Capture (Listening) Network Interface و یا یک V-Zone را انتخاب کنید. نام این فیلد بر اساس نوع Operation Mode متفاوت می باشد:

- Reverse proxy: اگر دستگاه FortiWeb در حالت Reverse Proxy قرار داشته باشد، این فیلد با نام Virtual Server نمایش داده خواهد شد. توسط این فیلد، شماره پورتی که ترافیک ورودی را دریافت می کند و همچنین IP address مربوط به آن را مشخص کنید. توسط دستگاه FortiWeb یک Policy بر روی این ترافیک اعمال و به سمت وب سرور Route می شود.

- Offline protection: اگر دستگاه FortiWeb در حالت Offline Protection قرار داشته باشد، این فیلد با

نام Data Capture نمایش داده خواهد شد. توسط این فیلد، شماره پورتی که

ترافیک ورودی توسط آن دریافت می شود را مشخص کنید. توسط دستگاه FortiWeb یک Policy بر روی این ترافیک اعمال می کند. در این حالت IP Address نادیده گرفته می شود. اگر مدل دستگاه FortiWeb از Data Plane Development Kit - DPD برای پردازش پکت ها استفاده کند، به عنوان مثال مدل های 3000E, 3010E و 4000E، این گزینه محدودیت هایی را به همراه خواهد داشت:

تنها پورت های فیزیکی می توانند به عنوان پورت های ِData Capture عمل کنند. این مدل ها از VLAN Sub-Interface پشتیبانی نمی کنند. همچنین از استفاده ی link Aggregate Interface به عنوان پورت های Data Capture پشتیبانی نمی کنند.

بعد از این که یک پروت را به عنوان پورت Data Capture انتخاب کردید، دیگر نمی توانید آن را Edit کنید. اگر نیاز به تنظیم Maximum Transmission Unit یا همان MTU را برای این پورت دارید، قبل از انتخاب این پروت به عنوان یک Data ،Capture در CLI دستورات روبرو را وارد کنید: config system interface و config system v-zone

- True Transparent Proxy یا Transparent Inspection: اگر دستگاه FortiWeb در یکی از حالت های True Transparent Proxy یا Transparent Inspection قرار داشته باشد، این فیلد با

نام V-zone نمایش داده خواهد شد.توسط این فیلد، شماره پورتی که

ترافیک ورودی توسط آن دریافت می شود را مشخص کنید. جهت آشنایی بیشتر به آموزش Virtual Server in FortiWeb مراجعه نمایید.

- Server Pool: توسط این فیلد، Server Pool ای که اعضای آن دریافت کننده ی ترافیک می باشند را انتخاب کنید. یک Server Pool می تواند شامل یک Physical Server و یا Domain Server باشد. این فیلد تنها در صورتی در منوی تنظیمات ظاهر می گردد که Deployment Mode بر روی یکی از حالت های Single Server/Server

Balance, Offline Protection, Transparent Server و یا WCCP Servers قرار داشته باشد.

توجه شود که ترافیک توسط چندین Virtual Server یا Policy می تواند به سمت یک Server Pool فرستاده شود که این امر می تواند باعث Overload ترافیک و Drop شدن Connection ها گردد. اگر با چنین موضوعی در تنظیمات خود روبرو هستید، به ماکزیمم باری که Virtual Server ها به سمت Server Pool می فرستند دقت کنید. جهت آشنایی بیشتر به آموزش Defining a Web Server مراجعه نمایید.

- HTTP Content Routing: این فیلد تنها در صورتی که گزینه ی HTTP Content Routing را برای فیلد Deployment Mode انتخاب کرده باشید، در منوی تنظیمات ظاهر می گردد. شما می توانید تعداد 255 عدد HTTP Content Routing policy را در هر Server Policy مشخص کنید. جهت مشخص کردن HTTP Content Routing Policy بر روی گزینه ی Add کلیک کرده و در ادامه، تنظیمات مربوط به فیلد های زیر را انجام دهید:

HTTP Content Routing Policy Name: توسط این فیلد یک نام برای HTTP Content Routing فوق تعیین کنید.

- Inherit Web Protection Profile: با فعال کردن این گزینه مشخص خواهید کرد که Protection Profile مربوط به Server Policy بر روی ترافیک هایی که با Routing Policy فوق Match می شوند، اعمال شود.

- Web Protection Profile: توسط این فیلد یک Protection Profile را جهت اعمال در ترافیکی که با Routing Policy فوق Match شده است، انتخاب می کنید.

- Default: توسط این فیلد مشخص خواهید کرد که آیا Protection Profile مشخص شده در این تنظیمات برای ترافیک هایی که با Routing Policy فوق Match نشده اند، اعمال شود یا خیر

- Match Once: این گزینه نیز تنها در صورتی که گزینه ی HTTP Content Routing را برای فیلد

Deployment Mode انتخاب کرده باشید، در منوی تنظیمات ظاهر می گردد. با فعال کردن این گزینه، درخواست های بعدی از سمت یک کاربر به سمت همان Server pool ای فرستاده می شود که اولین درخواست این کاربر را دریافت کرده است. این گزینه با جلوگیری ار انجام مجدد فرآیند Match شدن محتوای HTTP Header با HTTP Content Rrouting Policy، برای ترافیک هایی که پیش از این مورد بررسی قرار گرفته و Route شده اند، باعث بهبود کارآیی دستگاه FortiWeb می گردد.

- Protected Host Names: برای این فیلد نام یک Protected Host Names Group را مشخص کنید. بنابراین درخواست ها بر اساس Match شدن فیلد Host مربوط به HTTP Header با این Protected Host Names Group مجاز شناخته شده و یا Block می شوند. اگر برای این فیلد یک Protected Host Names Group را مشخص نکنید، درخواست ها بر اساس شروط دیگر موجود در Policy مجاز شناخته شده و یا Block می شوند.

- Client Real IP: با فعال کردن این گزینه، دستگاه FortiWeb در هنگام اتصال به وب سرور از IP Address کاربری که درخواست را فرستاده استفاده می کند.

زمانی که Operation Mode در حالت Reverse Proxy قرار دارد، به طور پیش فرض جهت بر قراری اتصال بین FortiWeb و وب سرور Source IP Address، همان IP Address مربوط به پورت دستگاه FortiWeb می باشد.

توجه شود که جهت حصول اطمینان از این که FortiWeb حتما Response فرستاده شده از سمت وب سرور را دریافت می کند، FortiWeb را به عنوان Gateway وب سرور معرفی کنید.

- Blocking Port: این گزینه نیز تنها در صورتی که Operating Mode در حالت Offline Protection قرار داشته باشد، در منوی تنظیمات ظاهر می گردد. زمانی که یک Violation در یک Policy رخ می دهد و FortiWeb قصد Block کردن درخواست را دارد، توسط این گزینه می توانید انتخاب کنید که کدام پورت FortiWeb جهت فرستادن پکت های TCP RST یا همان Connection Reset انتخاب شود.

- Syn Cookie: این گزینه نیز تنها در صورتی که Operating Mode در یکی از حالت های Reverse Proxy یا True Transparent Proxy و یا WCCP قرار داشته باشد، در منوی تنظیمات ظاهر می گردد. جهت ممانعت از TCP SYN Floods این گزینه را فعال کنید. جهت آشنایی بیشتر به آموزش DoS Prevention مراجعه نمایید.

- Half Open Threshold: این گزینه نیز تنها در صورتی که Operating Mode در یکی از حالت های Reverse Proxy یا True Transparent Proxy و یا WCCP قرار داشته باشد، در

منوی تنظیمات ظاهر می گردد. توسط این گزینه می توانید ماکزیمم تعداد مجاز برای TCP SYN Cookie را بر حسب پکت در ثانیه مشخص کنید. توجه شود که گزینه ی Syn Cookie را نیز فعال کنید.

- HTTP Service: این گزینه نیز تنها در صورتی که Operating Mode در حالت Reverse Proxy قرار داشته باشد، در

منوی تنظیمات ظاهر می گردد. توسط این فیلد می توانید سرویس های از پیش تعریف شده و یا سرویس هایی که خودتان ایجاد کرده اید را انتخاب کنید. این سرویس ها جهت تعریف شماره پورت TCP به منظور دریافت ترافیک HTTP توسط Virtual Server ایجاد می گردند.

- HTTPS Service: توسط این فیلد می توانید سرویس های از پیش تعریف شده و یا سرویس هایی که

خودتان ایجاد کرده اید را انتخاب کنید. این سرویس ها جهت تعریف شماره پورت

TCP به منظور دریافت ترافیک HTTPS توسط Virtual Server ایجاد می گردند. اگر درخواست های فرستاده شده از سمت کاربران از SSL یا TLS استفاده می کنند، این فیلد را تنظیم کنید. در نتیجه دستگاه FortiWeb به جای وب سرور وظیفه ی مدیریت و کنترل عملیات SSL Negotiations و Encryption و Decryption را بر عهده می گیرید. این عمل با نام SSL Offloading شناخته می شود. در این صورت اتصال بین کاربر و FortiWeb رمز نگاری یا Encrypt می شود. در حالی که تنظیمات مربوط به Server Pool مشخص خواهد کرد که آیا ارتباط بین FortiWeb و وب سرور Encrypt باشدیا نه. این فیلد تنها در صورتی که Operating Mode در حالت Reverse Proxy قرار داشته باشد، در

منوی تنظیمات ظاهر می گردد. برای دیگر حالت های Operation Mode از تنظیمات Server Pool جهت فعال کردن SSL Inspection استفاده کنید. به این نکته توجه شود در صورتی که فیلد HTTPS فعال نگردد و شما یک Certificate را برای اتصالات HTTPS فراهم کرده باشید، دستگاه FortiWeb قادر به Decrypt کردن اتصال و اسکن کردن محتوای HTTP نخواهد بود. توجه شود در صورت تنظیم فیلد HTTPS Service همانطور که در تصویر زیر مشاهده می کنید 19 گزینه ی دیگر به منوی تنظیمات اضافه خواهد شد:

- HTTP/2: با فعال کردن این گزینه، دستگاه FortiWeb قادر خواهد بود توسط SSL ALPN با کاربران مذاکره ای از نوع HTTP/2 انجام دهد. این مذاکره در حین SSL Handshake و در صورتی که مرورگر، پروتکل HTTP/2 را پشتیبانی کند، انجام می شود. با فعال کردن HTTP/2 دستگاه FortiWeb قادر به شناسایی ترافیک های از نوع HTTP/2 خواهد بود و سرویس های امنیتی را در این نوع از ترافیک اعمال خواهد کرد. لازم به ذکر است که دستگاه FortiWeb در توضیحات فوق در حالت Reverse Proxy قرار دارد. توجه داشته باشید که فیلد HTTP/2 تنها در صوررتی که سرویس HTTPS به درستی تنظیم شده و گزینه ی Single Server/Server Balance برای فیلد Deployment Mode انتخاب شده باشید، قابل رویت خواهد بود. اگر گزینه ی Transparent Servers برای فیلد Deployment Mode انتخاب شده باشد، شما می توانید از طریق تنظیمات مربوط به Server Pool گزینه ی HTTP/2 را فعال کنید.

- Certificate: توسط این فیلد، Server Certificate ای که دستگاه FortiWeb از آن جهت Encrypt یا Decrypt کردن اتصالات SSL استفاده می کند را مشخص خواهید کرد. اگر ویژگی Server Name Indication یا SNI انتخاب شود، دستگاه FortiWeb از SNI در کنار Server Certificate و یا به جای آن استفاده خواهد کرد.

- Certificate Intermediate Group: اگر دستگاه FortiWeb برای کاربران یک CA Certificate فراهم کرده باشد، توسط این فیلد می توانید آن را انتخاب کنید. یک CA Certificate می تواند عملیات Signing Chain را کامل کرده و عمل تایید اعتبار CA Signature های مربوط به Server Certificate را انجام دهد.

- Add HSTS Header: جهت غلبه بر حملات MITM در HTTP این گزینه را فعال کنید. با فعال کردن این گزینه یک RFC 6797 Strict Transport Security Header به Reply اضافه خواهد شد. این Header کاربران را برای درخواست های بعدی که به سمت این Domain می فرستند، ملزم به استفاده از HTTPS می کند.

- Max. Age: توسط این فیلد می توانید مدت زمان حضور و زنده ماندن یک HSTS header را در Reply مشخص کنید. این فیلد تنها در صورت فعال کردن گزینه ی Add HSTS Header در تنظیمات قابل رویت و تنظیم خواهد بود.

- Certificate Verification: توسط این فیلد نام تایید کننده ی Certificate را مشخص خواهید کرد. دستگاه FortiWeb از تایید کننده ی فوق جهت تایید اعتبار Personal Certificate کاربر استفاده می کند. اگر یک تایید کننده را برای این فیلد مشخص نکنید، کاربران ملزم به ارایه ی Personal Certificate نمی باشند.

- Enable URL Based Client Certificate: با فعال کردن این گزینه دستگاه FortiWeb از یک URL-Based Client Certificate Group جهت تعیین این که آیا یک کاربر ملزم به ارایه ی یک Personal Certificate است یا خیر، استفاده خواهد کرد.

- URL Based Client Certificate Group: درصورت فعال کردن گزینه ی Enable URL Based Client Certificate این فیلد به منوی تنظیمات اضافه خواهد شد.جهت تعیین این که آیا یک کاربر ملزم به ارایه ی یک Personal Certificate است، می توانید توسط این فیلد یک URL-Based Client Certificate Group مشخص کنید. اگر URL مربوط به درخواست کاربر، با هیچ کدام از موارد موجود در URL-Based Client Certificate Group یکسان نبود، کاربر ملزم به ارایه ی یک Personal Certificate نخواهد بود.

- Max HTTP Request Length: توسط این فیلد می توانید ماکزیمم طول مجاز را برای URL مربوط به درخواست کاربر که با موارد موجود در URL-Based Client Certificate Group مقایسه می شود را مشخص کنید. دستگاه FortiWeb هر درخواستی که طولش از مقدار تعیین شده برای این فیلد بیشتر بود را Block می کند. در واقع توسط تنظیم این فیلد از درخواست هایی با طول بیشتر از ماکزیمم سایز بافر جلوگیری می شود.

- Enable OCSP Stapling: جهت فعال کردن ویژگی OCSP Stapling برای Certificate مشخص شده در تنظیمات فوق، این گزینه را فعال کنید.

- OCSP Stapling Group: توسط این گزینه یک OCSP Stapling Policy را جهت اعمال در Certificate مشخص شده در تنظیمات فوق، انتخاب کنید.

- Client Certificate Forwarding : با فعال کردن این گزینه شما قادر خواهید بود دستگاه FortiWeb را به گونه ای تنظیم کنید که شامل X.509 Personal Certificate شود. این Certificate توسط کاربر در حین عملیات SSL/TLS Handshake ارایه می شود.

- Enable Server Name Indication: توسط این فیلد می توانید از Server Name Indication یا همان SNI در کنار Server Certificate یا به جای آن استفاده کنید. اگر از هر دوی SNI و Certificate استفاده کنید، زمانی که یک درخواست با SNI مقایسه شده و Match نشود، دستگاه FortiWeb از Certificate استفاده خواهد کرد. اگر گزینه ی Strict SNI را فعال کنید، دستگاه FortiWeb همیشه Certificate را نادیده می گیرد. حتی زمانی که یک درخواست با SNI مقایسه شده و Match نشود.

- SNI Policy: توسط این فیلد می توانید یک SNI را انتخاب کنید. این SNI تعیین می کند که کدام Certificate توسط دستگاه FortiWeb به نمایندگی از اعضای یک Server Pool ارایه شود.

- Supported SSL Protocols: توسط این فیلد مشخص خواهید کرد کدام نسخه از پروتکل های SSL یا TLS توسط یک کاربر می تواند جهت اتصال امن با یک FortiWeb یا وب سرور مورد استفاده قرار گیرد.

- SSL/TLS encryption level: توسط این فیلد مشخص خواهید کرد که کدام Cipher Suite ها توسط دستگاه FortiWeb، جهت ایجاد Medium-Security یا High-Security یا Customized Security مجاز شمرده شوند.

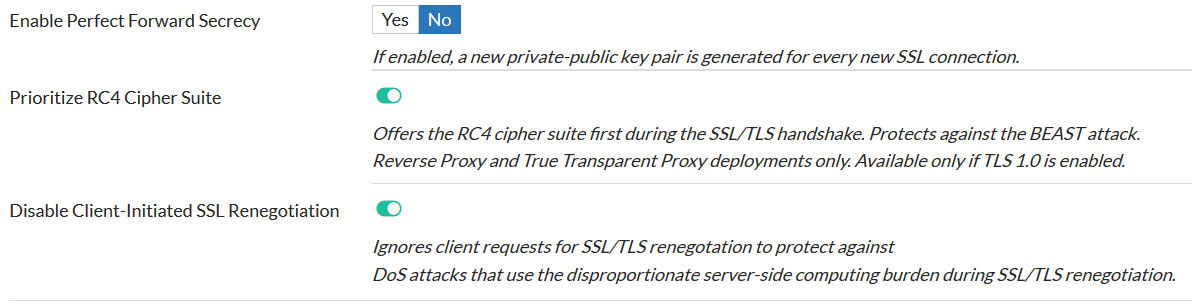

- Enable Perfect Forward Secrecy: با فعال کردن این گزینه، یک جفت Public-Private Key توسط دستگاه FortiWeb تولید خواهد. شد. این امر زمانی رخ می دهد که دستگاه FortiWeb یک Session امن جدید بوسیله ی مبادله ی یک Diffie–Hellman key ایجاد می کند. Perfect Forward Secrecy یا PFS امنیت را افزایش خواهد داد، زیرا Public-Private Key مربوط به یک Session متفاوت از Public-Private Key مربوط به Session های بعدی خواهد بود.

- Prioritize RC4 Cipher Suite: با فعال کردن این گزینه، دستگاه FortiWeb در اولین تلاش برای ایجاد یک اتصال امن با کاربر، از RC4 Cipher استفاده خواهد کرد. این گزینه از وب سرور در برابر حملات BEAST محافظت می کند. BEAST مخفف Browser Exploit Against SSL/TLS می باشد. از این گزینه تنها درموارد روبرو استفاده کنید: زمانی که TLS 1.0 در پروتکل SSL فعال است - زمانی که SSL/TLS Encryption Level بر روی Medium یا Custom که شامل RC4-SHA یا RC4-MD5 می شود، قرار دارد.

- Disable Client-Initiated SSL Renegotiation: با فعال کردن این گزینه دستگاه FortiWeb درخواست کاربران جهت مذاکره ی مجدد برای TLS یا SSL را نمی پذیرد. این گزینه از وب سرور در برابر حملات Denial-of-Service - DoS محافظت می کند.

- Redirect HTTP to HTTPS: با فعال کردن این گزینه، تمامی HTTP Request ها به صورت اتوماتیک و با URL و پارامتر های مشابه به سرویس HTTPS فرستاده یا Redirect می شوند. با فعال کردن این گزینه باید فیلد HTTPS Service را نیز تنظیم کنید. همچنین اطمینان حاصل شود که این سرویس از پورت 443 استفاده کند. لازم به ذکر است Protection Profile استفاده شده در این Policy بر روی ترافیک Redirect شده اعمال نمی شود. تنها در صورتی که Operation Mode در حالت Reverse Proxy قرار داشته باشد، این گزینه در تنظیمات موجود خواهد بود.

- Web Protection Profile: برای این فیلد یک Inline Protection Profile یا Offline Protection Profile جهت اعمال در ترافیکی که توسط این Policy مجاز شناخته می شود، انتخاب کنید. نوع Protection Profile موجود در گزینه های موجود برای این فیلد بستگی به Operation Mode دارد.

- Auto Learn Profile: توسط این فیلد می توانید یک Auto-Learning Profile ای که از قبل ایجاد کرده اید را انتخاب کنید.

- Monitor Mode: با فعال کردن این گزینه تمامی Action های ایجاد شده در Protection Profile لغو می شوند. و در عوض درخواست پذیرفته شده و یک Alert Email و یا Log Message برای تمامی Violation ها تولید می شود. لازم به ذکر است این گزینه بر روی Action های Rewriting یا Redirection هیچ اثر و تغییری ایجاد نمی کند. برای جمع آوری اطلاعات Session و ایجاد یک Protection Profile بی نقص، Auto-Learning نیازمند این می باشد که یا تمامی Action ها را بر روی Alert قرار دهید و یا این که گزینه ی Monitor Mode را فعال کنید.

- URL Case Sensitivity: توسط این گزینه URL را به حروف بزرگ و کوچک حساس خواهید کرد. فعال کردن این گزینه در مواردی از جمله Start Page Rule ،IP List Rule و Page Access Rule کاربرد خواهد داشت. زیرا در این موارد Header های HTTP Request مورد ارزیابی و مقایسه قرار می گیرند.

-

در پایان بر روی گزینه ی OK کلیک کنید.

فعال یا غیر فعال کردن یک Server Policy

از منوی سمت چپ به مسیر Policy > Server Policy رفته و Policy مورد نظر خود را انتخاب کنید. و از ستون مربوطه گزینه ی Enable و یا Disable را انتخاب کنید.

HTTP Pipelining

برای کاربرانی که مرورگر آن ها از HTTP 1.1 پشتیبانی می کند، دستگاه FortiWeb توانایی تسریع بخشیدن Transaction ها را دارد. این امر توسط بسته بندی Transaction ها درون یک TCP Connection به جای انتظار برای فرستادن یا دریافت درخواست بعدی، انجام می شود. این ویژگی زمانی که صفحات وب شامل تعداد زیاد تصاویر، اسکریپت و دیگر فایل های کمکی باشند و همگی بر روی یک Domain قرار دارند و متعاقبا می توانند به صورت منطقی از یک Connection استفاده کنند، باعث افزایش کارایی می شود.

زمانی که دستگاه FortiWeb در حالت Reverse Proxy یا True Transparent Proxy قرار دارد، به صورت اتوماتیک از HTTP Pipelining برای درخواست هایی با مشخصات زیر استفاده می کند:

- کاربر از HTTP 1.1 استفاده کند.

- فیلد Connection General-Header شامل گزینه ی Close نباشد.

- از HTTP Method های GET یا HEAD استفاده شود.

این گزینه به صورت پیش فرض فعال می باشد. جهت غیر فعال کردن این ویژگی می توانید دستورات زیر را در CLI وارد کنید:

config server-policy policy

"edit "policy1

set http-pipeline disable

end

سلام، توضیحاتتون بسیار مفید و کاربردی بود، از سایتتون خیلی ممنونم که این اطلاعات ارزشمند رو این قدر راحت و بدون هزینه در اختیار دیگران قرار میدید.

فقط اگر بیشتر از تصاویر استفاده کنید بهتر میشه.

بازم ممنونم