| |

| |

Defining Custom Data Leak & Attack Signatures

| Author: Partian Co Reference Number: AA-00314 Views: 2618 Created: 2017-08-01 15:44 Last Updated: 2017-11-26 14:50 |

0 Rating/ Voters

|

|

Defining Custom Data Leak & Attack Signatures

Signature هایی که به صورت دستی ایجاد می شوند، می توانند به عنوان یک Attack Signature یا Data Leak Signature تعریف شوند. اگر Regular Expression هایی که به صورت پیش فرض ایجاد شده اند، در شناسایی حملات تشخیص نادرست داشته باشند یا آنچه شما انتظار دارید را بر آورده نکنند شما می توانید به صورت دستی Signature تعریف کنید.

تنظیمات مربوط به ایجاد یک Custom Signature

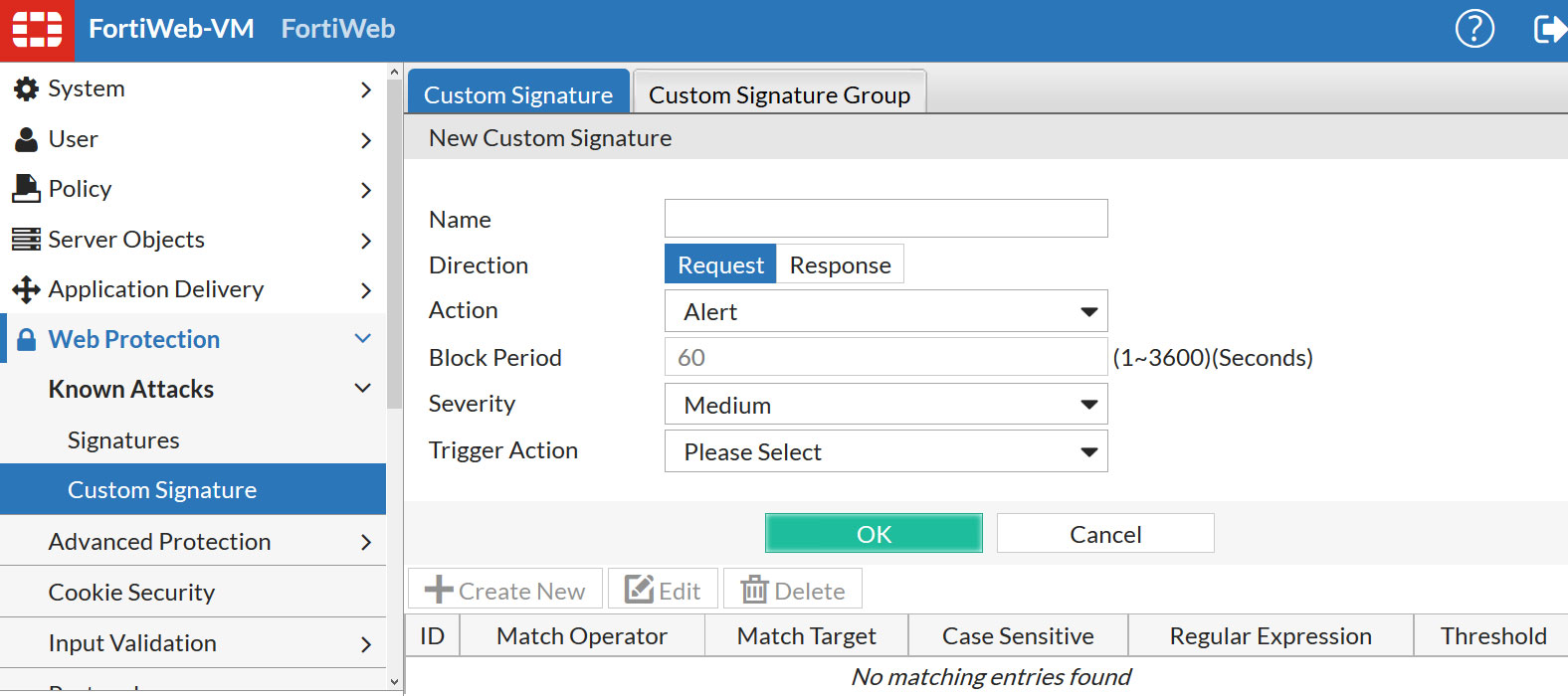

- از منوی سمت چپ به مسیر Web Protection > Known Attacks رفته و از نوار بالای صفحه بر روی گزینه ی Custom Signature کلیک کرده و گزینه ی Create New را انتخاب کنید.

نکته:

- برای فیلد Name یک نام منحصر بفرد انتخاب کرده تا در دیگر بخش های تنظیمات

بتوانید به راحتی از آن استفاده کنید. در انتخاب نام مورد نظر از Space یا

کاراکتر های خاص استفاده نکنید. همچنین حداکثر طول این نام باید 35 کاراکتر

باشد.

- Direction: این فیلد دارای دو گزینه می باشد:

- Request: با انتخاب این گزینه Custom Signature، جهت شناسایی حملات طراحی می شود.

- Response: با انتخاب این گزینه Custom Signature، جهت جلوگیری از افشای اطلاعات طراحی می شود.

- توسط فیلد Action می توانید تعیین کنید که دستگاه FortiWeb چه

اقدامی را در هنگام تشخیص یک Violation انجام دهد. این فیلد دارای گزینه

های زیر می باشد:

- Alert: با انتخاب این گزینه درخواست مربوطه پذیرفته شده و یک Alert Email و یا Log Message تولید می شود.

- Alert & Deny: با انتخاب این گزینه درخواست مربوطه بلاک شده و یک Alert Email و یا Log Message تولید می شود.

- Period Block:

با انتخاب این گزینه درخواست های بعدی از سمت این کاربر برای مدت زمانی

مشخص بلاک می شود. در این مورد شما باید فیلد Block Period را نیز مقدار

دهی کنید.

- Send HTTP Response:

با انتخاب این گزینه درخواست مربوطه بلاک و یک HTTP Error Message را به

سمت کاربر می فرستد و یک Alert Email یا Log Message تولید می شود.

- Alert & Erase:

با انتخاب این گزینه هنگامی که وب سرور اطلاعات حساسی را Reply می کند

توسط دستگاه FortiWeb این اطلاعات مخفی می شود. این عمل Cloaking نیز

نامیده می شود.در هنگام تشخیص یک Violation در نتیجه درخواست مربوطه بلاک می شود یا اطلاعات حساس حذف می شود و یک Alert Email یا Log Message تولید

می شود.

- Erase, no Alert: با انتخاب این گزینه هنگامی

که وب سرور اطلاعات حساسی را Reply می کند

توسط دستگاه FortiWeb این اطلاعات مخفی می شود. این عمل Cloaking نیز

نامیده می شود. در هنگام تشخیص یک Violation در نتیجه درخواست مربوطه بلاک می شود یا اطلاعات حساس حذف می شود ولی Alert Email یا Log Message تولید

نمی شود.

- برای فیلد Block Period باید مدت زمانی که درخواست های بعدی از سمت

کاربر مربوطه بلاک می شود را تعیین کنید. این فیلد تنها در صورتی که

گزینه ی Period Block را برای فیلد Action انتخاب کنید قابل مقدار

دهی می باشد. مقدار مجاز برای این فیلد از 1 تا 3600 ثانیه می باشد. مقدار

پیش فرض برای این فیلد 1ثانیه می باشد.

- زمانی که یک Violation در Log ثبت می شود، هر Log Message شامل یک

فیلد به نام Severity Level می شود. توسط گزینه ی Severity می توانید

تعیین کنید که دستگاه FortiWeb کدام Severity Level را در زمان وقوع یک

Violation استفاده کند. گزینه های موجود برای Severity Level به قرار

زیر می باشد:

- Low

- Medium

- High

مقدار پیش فرض برای این گزینه High می باشد.

- توسط فیلد Trigger Action مشخص خواهید کرد هنگامی که یک Log و یا Alert

Email در رابطه با یک Violation ایجاد می شود، دستگاه FortiWeb از کدام

Trigger استفاده کند. به عنوان مثال شما می توانید FortiAnalyzer را به عنوان Trigger انتخاب کنید.

- در ادامه بر روی گزینه ی OK کلیک کرده و گزینه ی Create New را جهت ایجاد یک Custom Signature Rule انتخاب کنید.

نکته:

- Match Operator: این فیلد دارای گزینه های زیر می باشد:

- Regular Expression Match: با انتخاب این گزینه، Signature زمانی عمل خواهد کرد که مقدار Target مورد نظر در Request یا Response با مقدار Regular Expression یکسان باشد.

- Greater than/Less than/Not Equal/Equal: با انتخاب یکی از این گزینه ها، Signature در صورت Match شدن مقدار Target مورد نظر در Request یاResponse با حد تعیین شده برای گزینه Thresholdدر تنظیمات فوق، عمل خواهد کرد.

- Case Sensitive: توسط این گزینه مقدار Regular Expression را به حروف بزرگ و کوچک حساس می کنید.

- Regular Expression: توسط این فیلد می توانید یک Regular Expression جهت مقایسه با مقدار Target مورد نظر در Request یا Response در نظر بگیرید. در واقع Regular Expression ترکیبی از علامت ها و

کاراکتر ها می باشد که الگویی را جهت جستجوی URL فراهم می کند. در نتیجه

اگر قسمتی از URL شامل این الگو شود عملیات Match شدن انجام و Rule فوق بر

روی Request یا Response اعمال می شود. به عنوان مثال شما می توانید الگوی ^/*.php را برای فیلد Regular Expression در نظر بگیرید.

- Threshold: توسط این فیلد می توانید مقداری را به عنوان حد مجاز جهت مقایسه با مقدار Target مورد نظر در Request یاResponse در نظر بگیرید. توجه شود در صورتی که یکی از گزینه های Greater Than, Less Than, Equal یا Not Equal را برای فیلد Match Operator انتخاب کرده اید، باید این فیلد را مقدار دهی کنید.

- جهت اضافه کردن Rule های دیگر مراحل بالا را تکرار کنید.

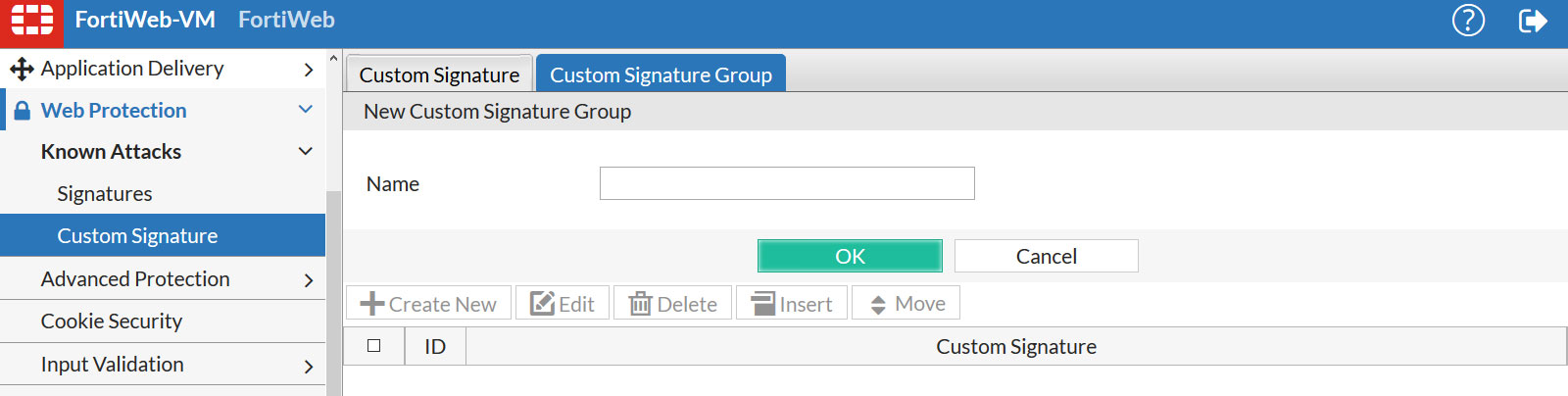

- در ادامه از منوی سمت چپ به مسیر Web Protection > Known Attacks رفته و از نوار بالای صفحه بر روی گزینه ی Custom Signature Group کلیک کرده و گزینه ی Create New را انتخاب کنید.

- برای فیلد Name یک نام منحصر بفرد انتخاب کرده تا در دیگر بخش های تنظیمات

بتوانید به راحتی از آن استفاده کنید. در انتخاب نام مورد نظر از Space یا

کاراکتر های خاص استفاده نکنید. همچنین حداکثر طول این نام باید 35 کاراکتر

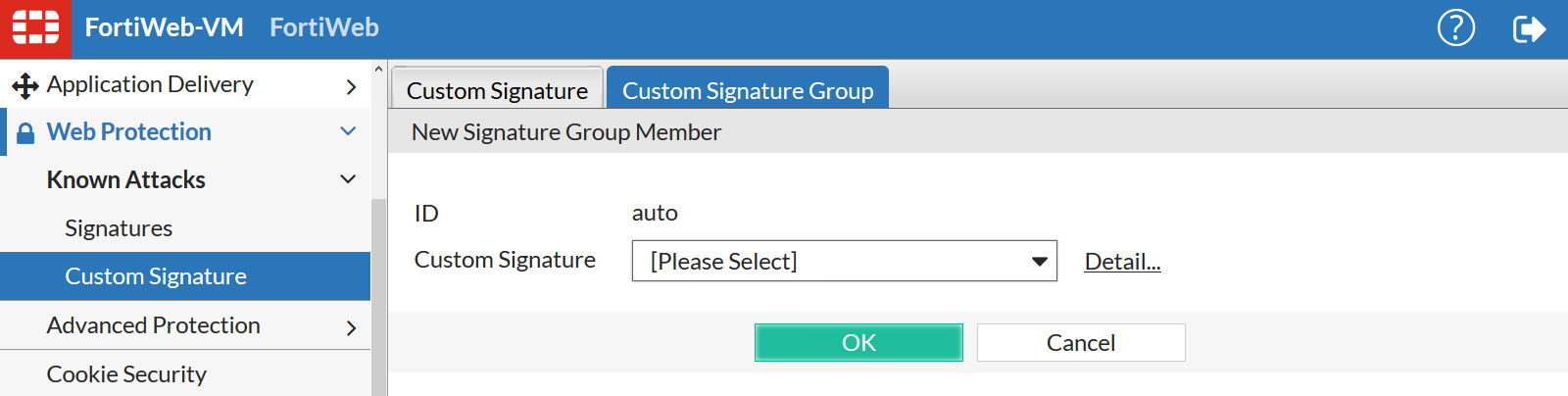

باشد. در ادامه جهت ایجاد یک گروه برای Custom Signature ساخته شده در مراحل قبل بر روی گزینه ی Create New کلیک کنید.

نکته:

توسط فیلد Custom Signature می توانید Signature هایی که در مراحل قبل ایجاد کردید را به گروه فوق اضافه کنید.

- زمانی که گزینه ی Custom Signature در یک Signature Rule Policy فعال باشد شما می توانید یک یا یک گروه Custom Signature Rule را به یک Advanced Protection Custom Rule اضافه کنید. جهت آشنایی بشتر به آموزش Combination Access Control and Rate Limiting مراجعه کنید.

|

| |

|